简介

我们都知道,windows系统按5下shift后,windows就执行了system32下的sethc.exe,也就是启用了粘滞键。虽然快捷方便,但却存在安全隐患。

偷天换日

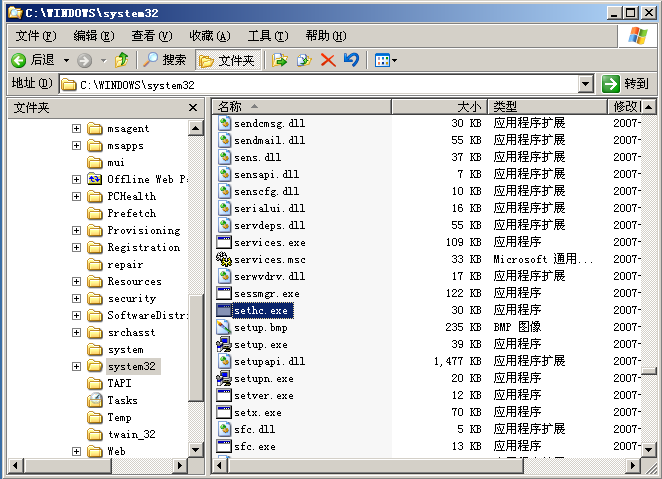

将我们的cmd.exe或者木马后门名字改成sethc.exe,然后替换C:windows\system32\sethc.exe程序

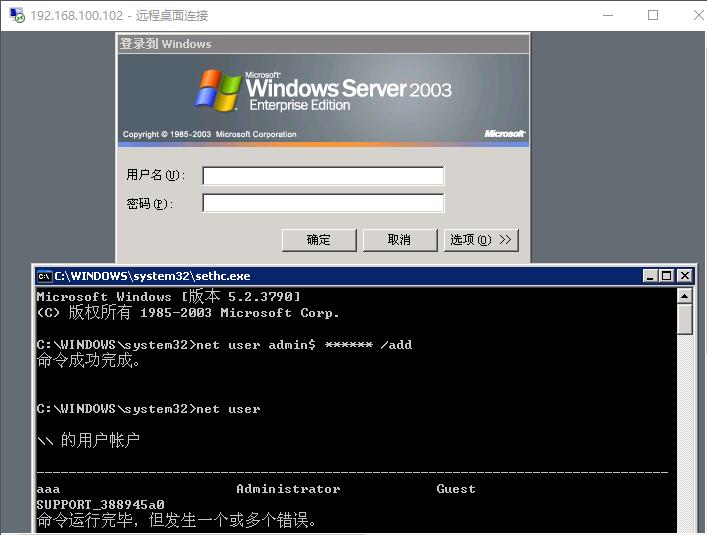

按5下shift键可以调出cmd命令窗口,还可以添加账户:

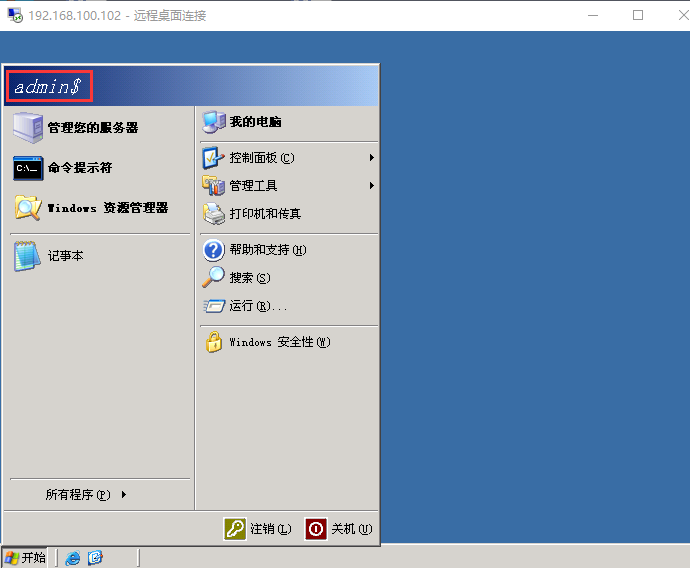

这里因为我添加的账户名称后面有一个$符号,使用net user查看是看不到的,我们可以试着登录系统看看是否添加成功:

如果你登录不了的话,你可能需要先把用户添加到administrators组里:

1 | net localgroup administrators admin$ /add |

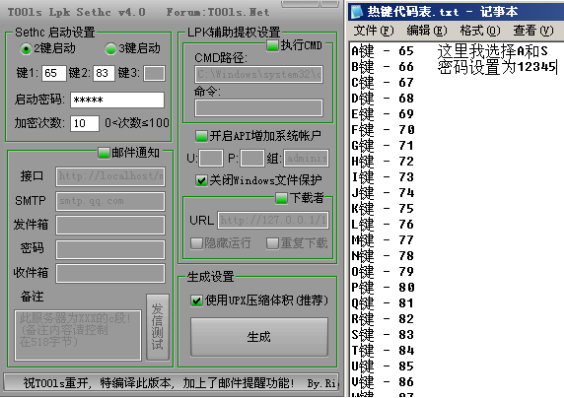

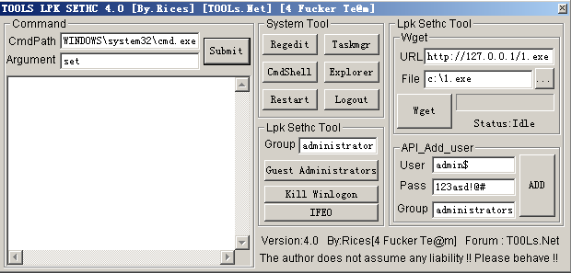

Lpk后门添加

一般系统都存在lpk.dll文件,该文件位于C:\WINDOWS\system32和C:WINDOWS\system\dllcache目录下。当exe文件运行时,lpk.dll就会被Windows动态链接,系统会先从当前目录查找,然后在到系统目录查找并加载。下面使用工具生成木马并保存为lpk.dll。我们要做的就是替换系统的lpk.dll文件。

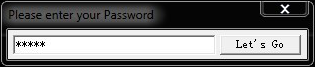

将这个文件替换系统自带的文件,并按5次shift键,系统就会运行sethc.exe程序,进而lpk.dll就会被Windows动态链接,同时按下我们设置的键(我设置的是65和83,即一起按下AS键)输入我们设置的密码,最终弹出我们的shell窗口,添加账号后即可登录。

修复方案

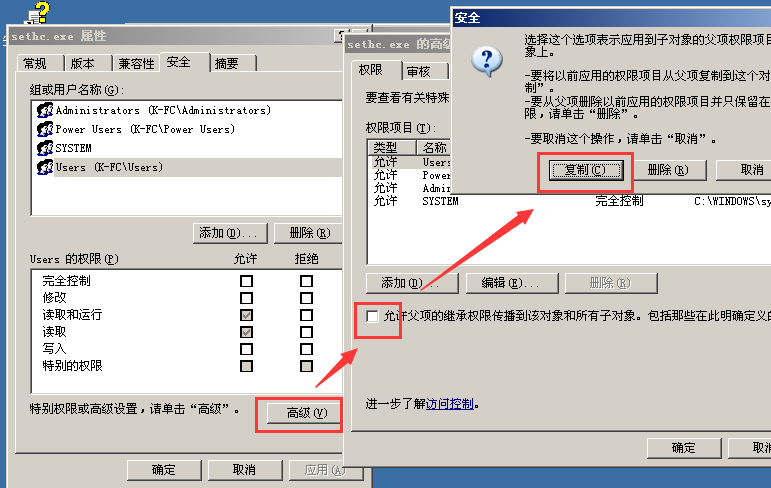

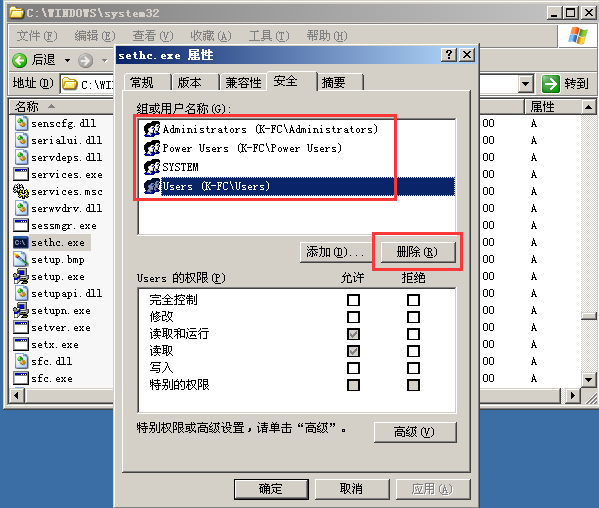

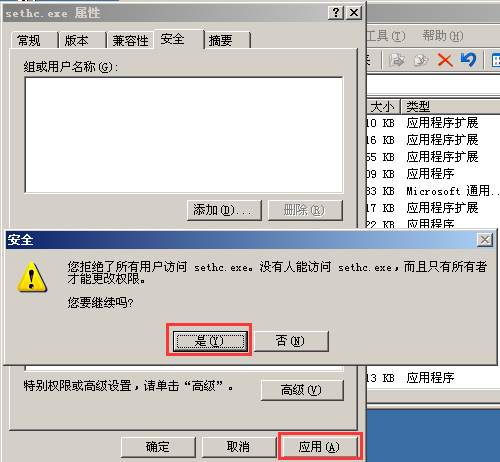

方案一:删除sethc.exe程序所有用户运行权限

接下来就无法使用粘滞键快捷键了,另外提醒一下,直接删除sethc.exe是没用的,系统还会自动找回。

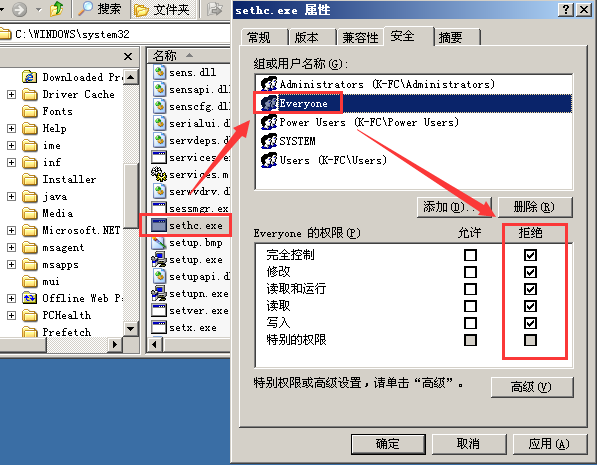

方法二:添加一个everyone用户组,然后权限选择拒绝所有

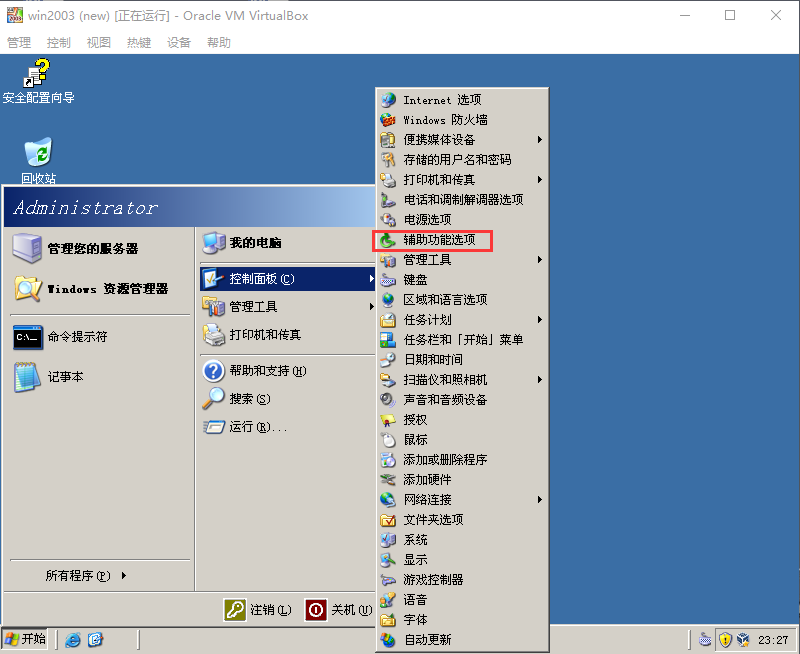

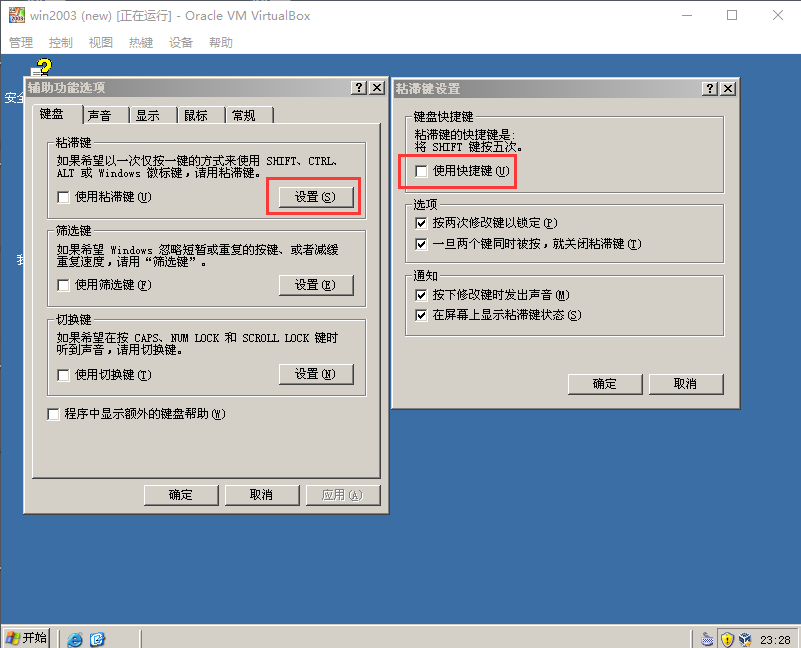

方案三:禁用shift快捷键

方案四:针对lpk后门,现在的防护软件基本可以查杀