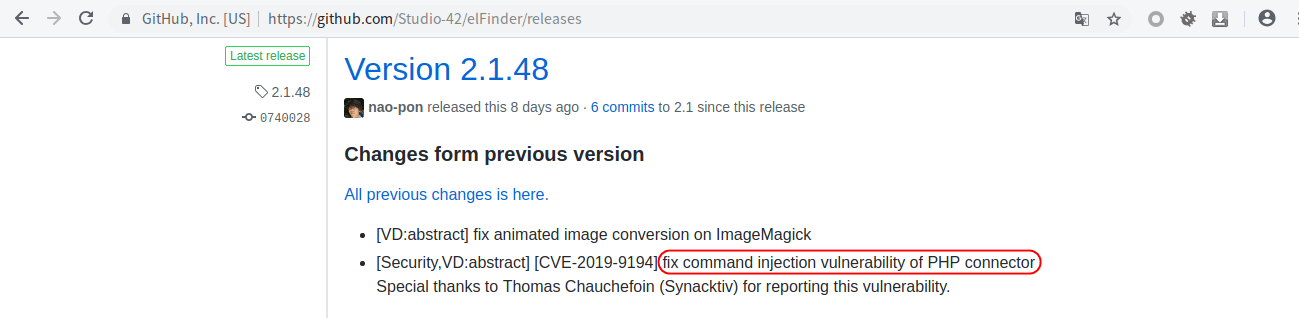

根据官方的更新公告,可以发现 elFinder 2.1.48 版本修复了一个远程命令执行漏洞。

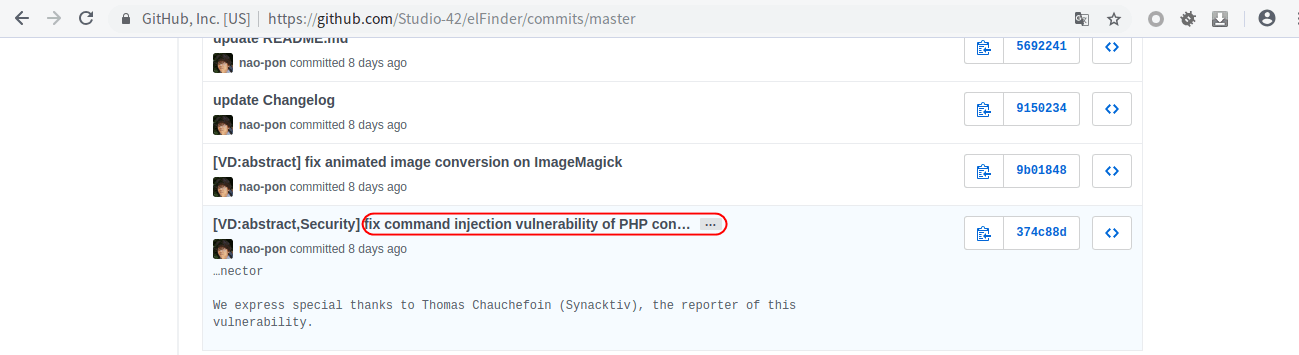

我们可以根据 commit 记录,查找具体修改代码的位置。

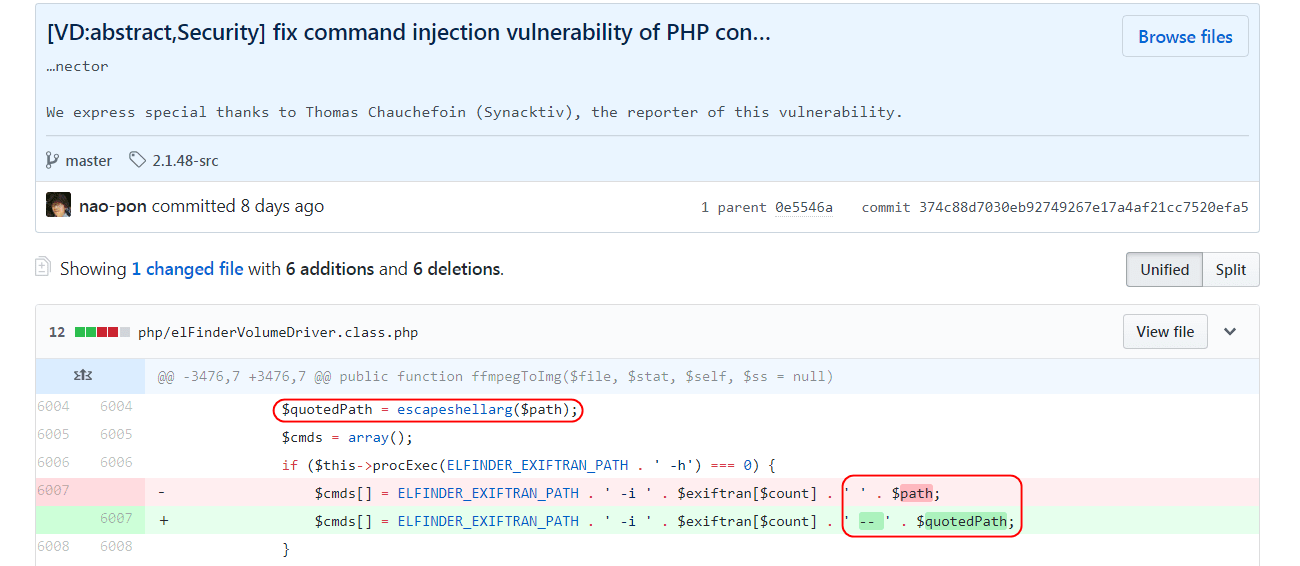

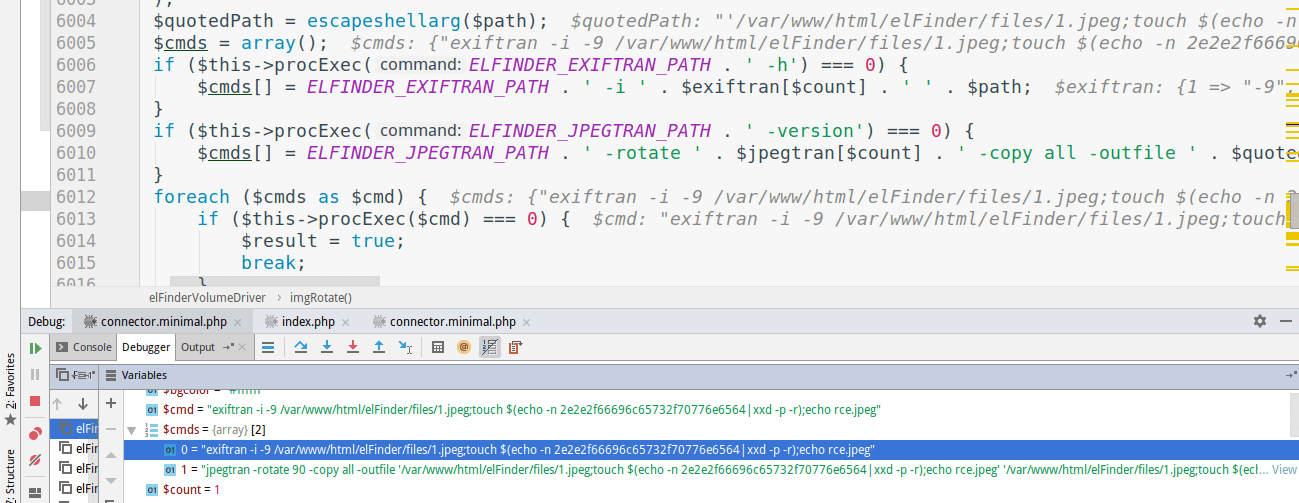

我们可以清楚的看到 $path 变量经过了 escapeshellarg 函数的处理并赋值给了 $quotedPath ,然而下面在使用的时候用的却是 $path 变量,且新版本修改的代码正是将 $path 变量替换成了 $quotedPath 变量,估计问题就出在这里。接下来我们便进到 php/elFinderVolumeDriver.class.php 文件中,具体看看。

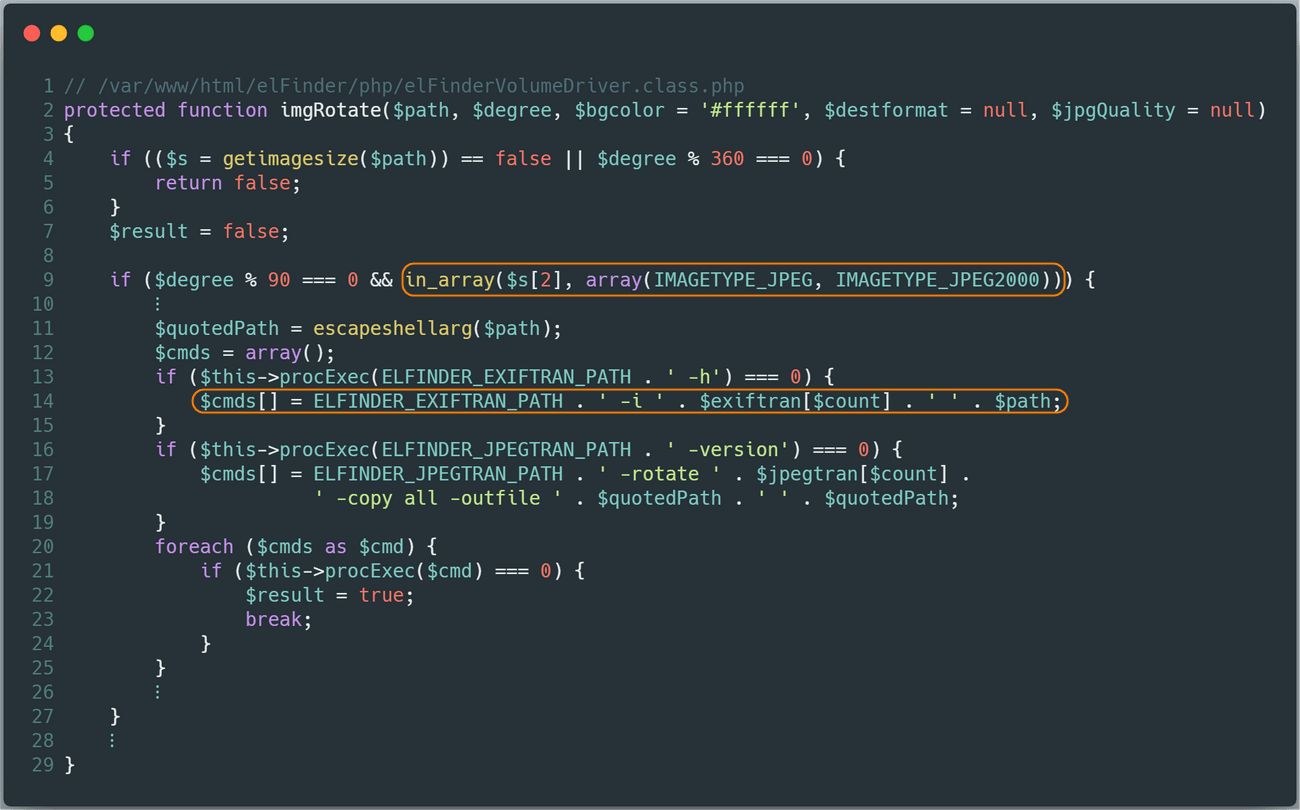

我们可以看待代码中要满足两个条件才能利用该漏洞:

in_array($s[2], array(IMAGETYPE_JPEG, IMAGETYPE_JPEG2000)),即上传的图片格式必须是 jpeg$this->procExec(ELFINDER_EXIFTRAN_PATH . ' -h') === 0,即必须装有 exiftran 命令

在满足这两个条件之后,就会进入到程序员误写的 $exiftran[$count] . ‘ ‘ . $path 代码中,最终被当做命令的一部分执行。

参考

CVE-2019-9194: Triggering and Exploiting a 1-day vulnerability